SK텔레콤 유심 해킹 사고, 24시간 내 신고, 규정 위반?

휴대폰 한 대만 있으면 모든 게 해결되는 세상. 그런데 그 중심에 있는 유심이 해킹당했다면요? 내 번호가 남의 손에 들어가고, 모르는 사람이 내 이름으로 뭘 한다면? 진짜 무서운 일, 지금 일어나고 있는 현실이에요.

SK텔레콤에서 실제 발생한 유심 해킹 사고, 그 대응과 문제점을 하나하나 짚어보며 우리가 정말 조심해야 할 점이 무엇인지 살펴봅니다.

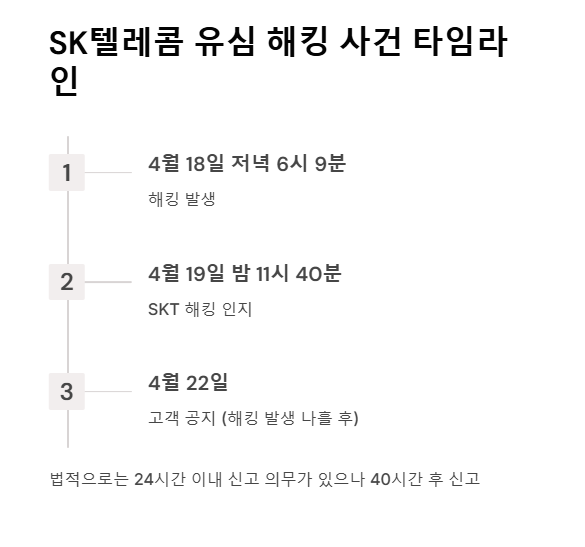

사건 개요: 놓쳐선 안 될 타이밍

2024년 4월, SK텔레콤에서 발생한 유심(USIM) 해킹 사고는 많은 사람들에게 충격을 안겼어요. SKT는 이 해킹 사실을 4월 19일 밤 11시 40분쯤 인지했고, 40시간이 지난 후에야 한국인터넷진흥원(KISA)에 이를 신고했죠. 그런데 해킹이 발생한 시점은 4월 18일 저녁 6시 9분이었어요. 중간에 하루가 넘게 흘렀고, 이 시간 동안 어떤 일이 벌어졌는지 아무도 정확히 알 수 없어요.

법적으로는 해킹 같은 보안 침해 사고를 인지한 뒤 24시간 이내에 신고하도록 정해져 있는데, SK텔레콤은 이걸 지키지 못한 거죠. 물론 "고의는 아니다"라고 해명하긴 했지만, 그런 말로 모든 게 해결되진 않아요. 해킹 정황을 알면서도 신고가 지연됐다는 건 기업의 보안 책임 의식에 심각한 의문을 남깁니다.

그리고 또 한 가지 중요한 포인트. 만약 이번 사고가 중소기업이나 스타트업에서 일어났다면 과연 똑같은 '유예'를 받을 수 있었을까요? 대기업이라는 이유로 책임이 가볍게 처리된다면, 이건 분명히 불공정한 일이에요.

유심 해킹, 왜 위험한가요?

유심, 우리 모두가 사용하는 작은 칩 하나. 이게 없으면 휴대폰도 통화도 인증도 안 되죠. 근데 이 유심이 해킹당하면 어떤 일이 벌어질까요? 간단히 말해서, 누군가 여러분의 신분을 도용할 수 있다는 거예요. 유심에는 가입자 정보뿐만 아니라 인증에 사용되는 데이터도 담겨 있어서, 이를 복제하거나 조작하면 진짜 ‘나인 척’ 하며 온갖 범죄가 가능해지거든요.

| 유출 항목 | 설명 |

|---|---|

| 이동가입자 식별번호(IMSI) | 통신사 인증에 사용되는 고유 번호로, 도용 시 인증 우회 가능 |

| 단말기 고유식별번호(IMEI) | 해당 휴대폰을 식별하는 번호로, 추적 및 불법 복제에 악용 가능 |

| 유심키 인증 정보 | 인증 절차에 직접 사용되는 보안 키로, 유출 시 타인의 정보 도용 가능 |

이번 해킹 사고로 직접적인 주민번호나 주소 같은 민감정보는 유출되지 않았지만, 그보다 더 위험한 건 이 정보들이 조합되면 ‘유심 복제’를 통해 신분 도용이나 불법 개통 같은 고차원 범죄가 가능하다는 점이에요.

SKT의 대응, 충분했을까?

솔직히 말해서, SKT의 대응은 기대 이하였다 할 수 있어요. 사고 발생 후 고객에게 해킹 사실을 공지한 건 4월 22일. 이미 해킹이 발생한 지 나흘이나 지난 후였고, 신고도 뒤늦게 이루어진 상황에서 고객들에게 경고가 늦게 전달된 건 정말 아쉬웠어요.

- 해킹 사실 공지가 늦어 고객 불안 증폭

- '유심 보호 서비스' 제공도 로밍 해지 필요 등 가입 불편

- 고객 편의를 위한 프로세스 개선은 늦게야 도입됨

결국 기업의 가장 중요한 자산인 고객 신뢰는 빠르게 무너질 수밖에 없었고요. 대응은 있었지만, 그 속도와 진정성은 의문부호가 남습니다.

정부는 어떤 조치를 했을까?

해킹 사고가 공론화되자 정부도 즉각 움직였어요. 개인정보보호위원회는 사건 발생 직후 바로 조사에 착수했고, SK텔레콤이 정보통신망법과 개인정보 보호법을 제대로 준수했는지 여부를 들여다보고 있습니다. 법을 위반했다면 과태료는 물론이고 형사 책임까지 갈 수 있는 상황이죠.

정부의 이런 빠른 반응은 굉장히 이례적인데요, 이는 단순히 한 기업의 문제가 아니라 전체 통신 인프라의 신뢰도와 직결되는 문제이기 때문이에요. 특히 유심 해킹은 통신 보안의 근간을 흔드는 중대한 위협이기 때문에, 정부도 초긴장 상태로 보고 있는 셈이죠.

그래서 이번 조사는 단순한 처벌이 아니라, 앞으로 유사한 사고가 다시는 발생하지 않도록 하는 시스템 정비와 제도 개선으로 이어질 가능성이 높습니다. 그리고 그건 정말 바람직한 방향이에요.

이 사건에서 우리가 배울 점

사건은 이미 벌어졌고, 이제 중요한 건 "무엇을 배울 것인가"에요. SKT 유심 해킹 사태는 단순한 기업의 실수로 치부하기엔 너무나 위험한 경고였어요. 기업은 물론이고, 우리 사용자들도 이 기회를 통해 다시 보안 의식을 점검해야 합니다.

| 교훈 | 적용 방안 |

|---|---|

| 신속한 정보 전달의 중요성 | 사고 발생 즉시 고객에게 사실 알리고 행동 가이드 제공 |

| 보안 시스템의 실질적 강화 | 정기 점검 및 비정상 접근 자동 탐지 시스템 도입 |

| 책임 있는 대응 구조 | 내부 책임자 지정 및 사고 발생 시 매뉴얼화된 대응 |

그리고 가장 중요한 건요, ‘설마 내가 피해자가 되겠어?’라는 생각을 버리는 것이에요. 보안 사고는 언제, 누구에게든 일어날 수 있으니까요.

재발 방지를 위한 제안들

이번 사고를 계기로 기업, 정부, 개인 모두가 각자의 위치에서 할 수 있는 일을 고민해봐야 할 시점이에요. 단순히 SKT만의 문제가 아니라, 우리 모두의 문제이자 책임이라는 걸 잊지 말아야겠죠.

- 통신사: 실시간 해킹 탐지 시스템 구축 및 사고 발생 시 즉시 고객 알림 체계화

- 정부: 보안 사고 관련 법령 개정 및 제재 강화

- 개인: 유심 보호 서비스 적극 이용 및 문자·이메일 보안 알림 확인 습관화

보안 사고는 먼 나라 이야기가 아니에요. 이번 SK텔레콤 유심 해킹 사건이 그걸 보여줬죠. 우리가 평소에 당연하게 여겼던 시스템들이 얼마나 허술할 수 있는지를 말이에요. 이런 일이 또 반복되지 않으려면, 우리 모두가 경각심을 가져야 해요. 여러분도 지금 이 글을 읽고 있다면, 단순히 정보만 얻고 끝내지 말고, 가족들과 함께 공유해보세요. 그리고 평소에 어떤 보안 조치를 하고 있는지도 꼭 돌아보시길 바랍니다. 작지만 중요한 실천, 오늘부터 시작해봐요.

'IT테크' 카테고리의 다른 글

| SK텔레콤 해킹 사고, 유심 교체와 보안 대책 총정리 (0) | 2025.04.25 |

|---|---|

| 드디어 폐지! 7월 단통법이 사라지면 벌어질 일들 (1) | 2025.04.25 |

| AI 보안의 미래, 'AhnLab AI PLUS'로 열리다 (0) | 2025.04.16 |

| 네이버 넷플릭스 요금제 및 웰컴 쿠폰 받고 4,900원으로 편하게 OTT보자! (0) | 2025.04.08 |

| 아마존 노바 액트(Nova Act): AGI 시대를 향한 첫 번째 에이전트 (0) | 2025.04.01 |

댓글